0x00源码下载

https://www.exploit-db.com/apps/ab448c675864b3219b26f2e5476f7973-VehicleWorkshop-master.zip

0x01漏洞实现

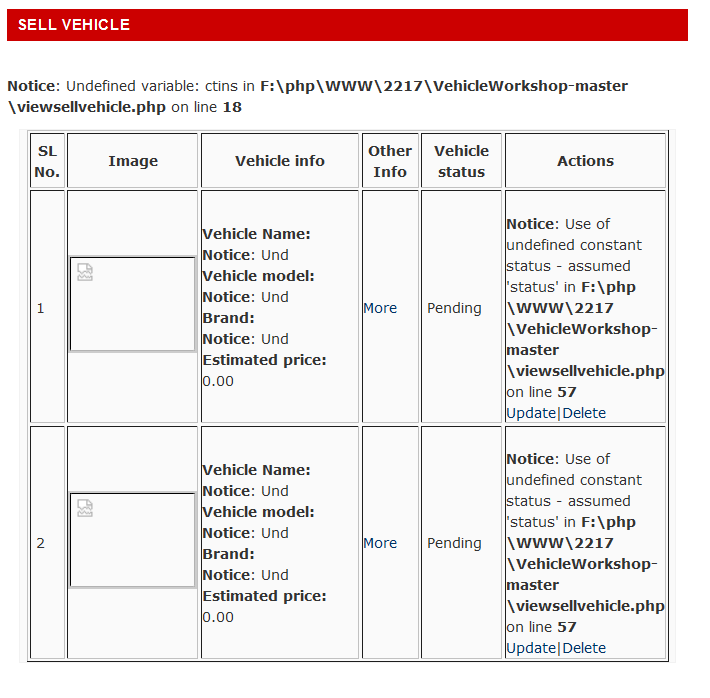

在sellvehicle.php的48行开始1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23if(isset($_POST["submit"]))

{

move_uploaded_file($_FILES["file"]["tmp_name"],

"upload/" . $_FILES["file"]["name"]);

$img = $_FILES["file"]["name"];

$sql ="insert into vehicle(custid,vehname,model,brand,images,estmdprice,otherinfo,status) values('$_SESSION[custid]','$_POST[vehname]','$_POST[model]','$_POST[brand]','$img','$_POST[estdprice]','$_POST[other]','Pending')";

if (!mysql_query($sql,$con))

{

die('Error: ' . mysql_error());

}

}

if(isset($_POST["update"]))

{

move_uploaded_file($_FILES["file"]["tmp_name"],

"upload/" . $_FILES["file"]["name"]);

$img = $_FILES["file"]["name"];

if(empty($img)){

$img = $_POST['image'];

}

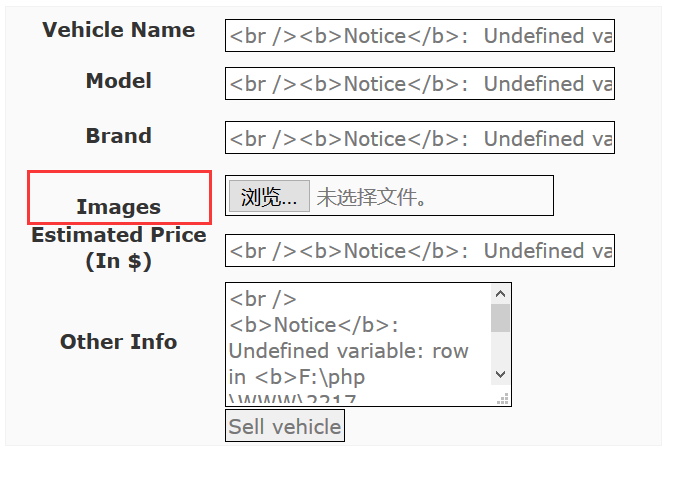

这里是上传界面,并不需要管理员权限,只要普通用户身份就行了

可以看到要求的用户上传一个image。但是我直接上传了一个一句话木马。。没想到直接成功了。。看下源码。$img只是接受了一个文件。并没有进行任何过滤。。这个确实是太水了。。

0x02漏洞利用

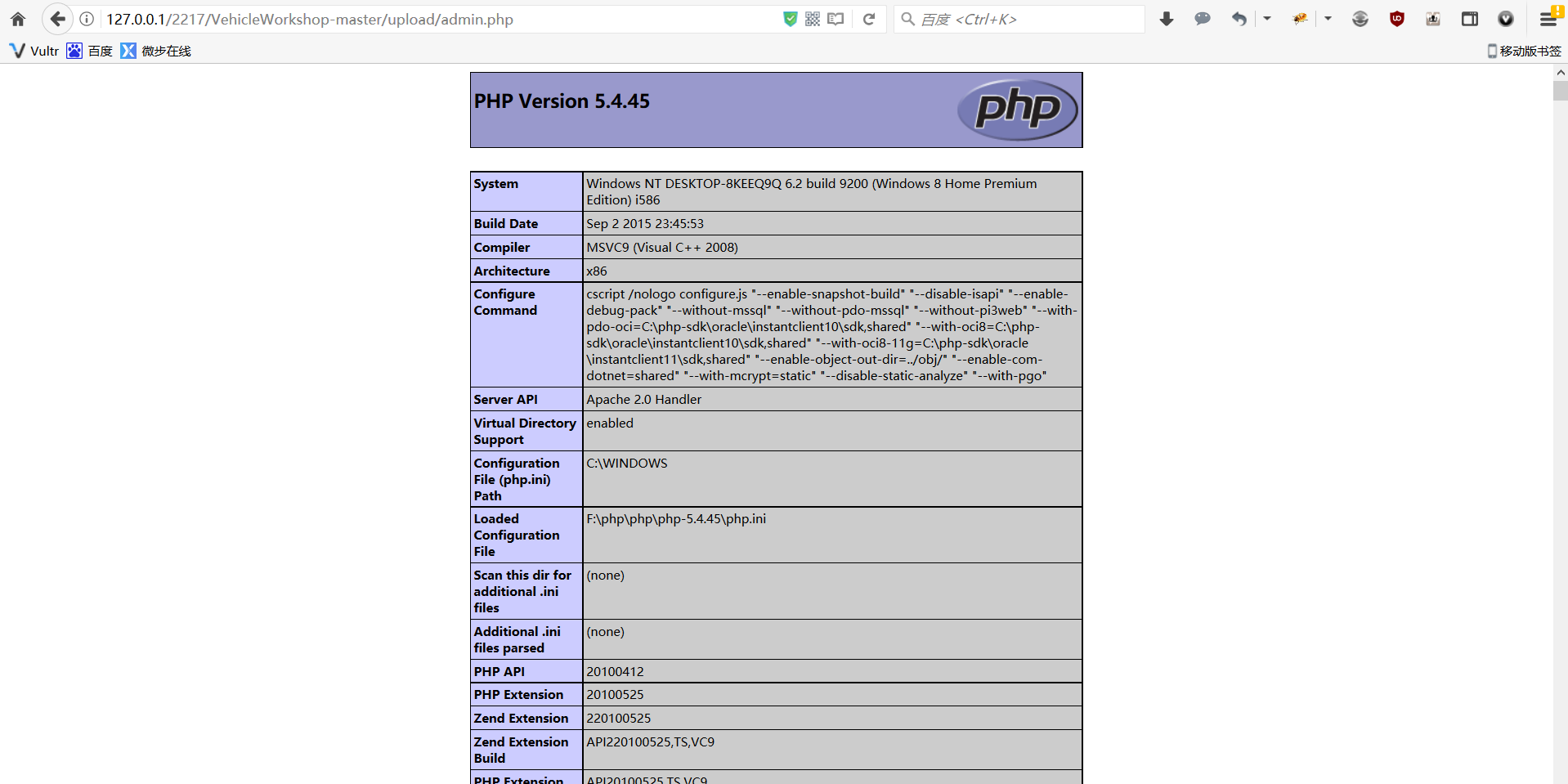

先传一个phpinfo上去。在你上传的文件右键复制图片链接。直接复制打开。可以看到,利用成功

然后还可以传一个一句话木马上去。直接菜刀连接,搞定

0x03总结

这种最基本的过滤都没有。。可见维护人员是有多不小心用户的安全